- 혹시나 디지털 포렌식 전문가 2급 시험을 준비하는 사람들은 아래 게시물도 추가로 참조하길 바란다

https://isc9511.tistory.com/182

* Autopsy (잡 설명은 마찬가지로 생략한다. 뭐 오픈소스 라던지 기타 등등)

- 별도 쓰기 방지가 없는 포렌식 분석 툴이다. 대신 오픈 소스 치고는 상당히 디테일한 수준이고 나름 분석 수준도 나쁘지 않다. (EnCase의 어마어마한 라이센스 비용을 생각하면...)

- 대신 일부 부족한 기능은 확실히 존재하다 보니, 다른 Tool이 있으면 시너지가 좋다. (한마디로 없으면 개힘들다는 소리)

- 위에서 언급한 추가 분석 툴은 다른 게시물에서 작성 하겠다.(각각 사용법에 디테일한 설명이 필요)

- 아무튼 무료이기 때문에 필자처럼 EnCase는 거들떠 보지도 못하는 이들에게 구원 같은 존재이다

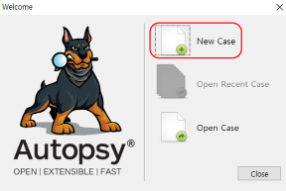

* Autopsy Case 생성 (사실 이거도 설명이 필요한가 싶긴 하다. 익숙해지면 기계처럼 하게된다)

1) Case 지정 : 신규 또는 기존 분석하는 Case 열기

2) Case Information 지정

- 해당 사건 번호 (보통 시험에선 수험 번호를 작성한다)

- 분석 Case 파일이 저장 될 위치 지정

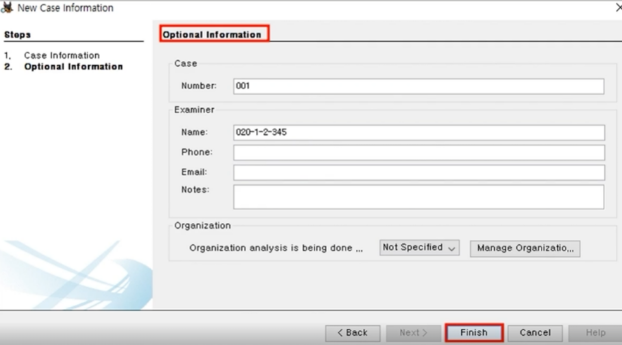

3) Optional Information 지정

- 일종의 FTK Imager에서 Evidence Item Info를 작성하는 것과 같다. 일부 정보를 생략해도 무관하다

(시험을 치른다면, 수험 번호만 작성하길 권장한다. 실제로 시험 규정에 이외 개인정보 작성은 탈락으로 규정한다)

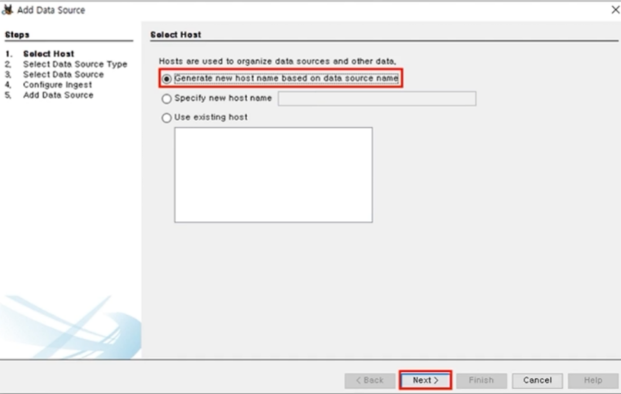

4) Select Host

- 간단히 말하면, 증거 로딩 후 해당 증거의 이름을 설정한다고 볼 수 있다.

5) Select Data Source Type

- 분석 데이터 유형 설정

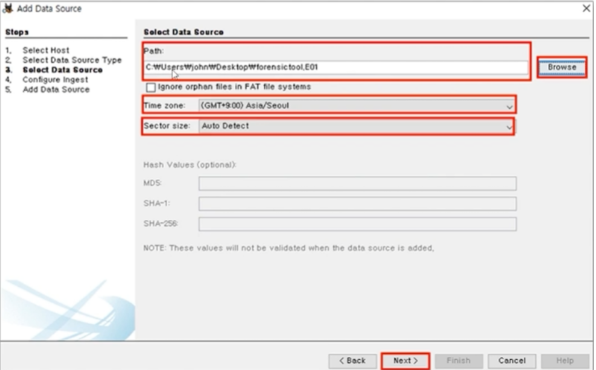

6) Select Data Source

- 불러올 이미지 파일 위치 선택

- 추가 옵션 선택 및 Time Zone, Sector Size 변경이 가능하나, 시간 정도만 조정하면 충분하다

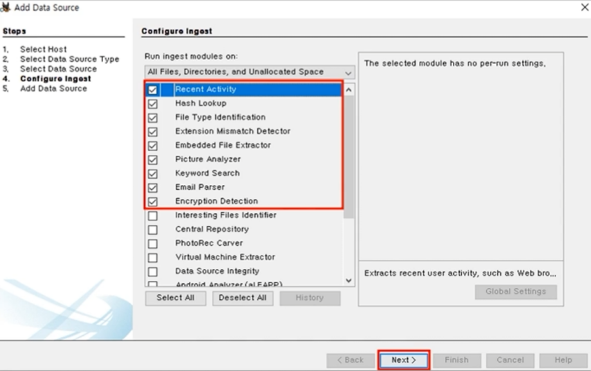

7) Configure Ingest

- 분석 옵션을 설정하는 곳으로 사실상 굉장히 중요한 포인트

- 전체 영역(비할당 포함) 분석하도록 선택되었는지 확인 필요

- 추천 모듈 항목 (이외는 본인이 뭘 하냐에 따라서 추가해서 진행하면 된다)

| Recent Activity | * 최근 사용자 행위 분석 모듈에 대한 조사 - OS - 설치된 프로그램 - 웹 브라우저 등 |

| Hash Lookup | * Hash 값 산출 모듈 |

| File Type Identification | * 시그니처 분석을 통한 파일 확장자와 관계 파악 모듈 - Extension Mismatch Detector 및 Keyword Search 모듈과 연동 - 한마디로 파일 타입에 이상 징후가 있는지 찾아내는 모듈임 |

| Extension Mismatch Detector | * 확장자 변조 분석 모듈 - 옵션을 Check all file Types로 모든 파일 검사하도록 선택 후, 모듈의 Blobal Settings 설정 - Autopsy는 .hwp 파일 인식을 하지 못하므로 해당 모듈에서 MIME 설정 추가가 필요 - New Type 선택 후 application/x-hwp-v5 추가 후 New Extension에서 hwp, hwpx 입력 |

| Embedded File Extractor | * 내부 구조 분석 모듈 - 압축 파일 - MS-Office 파일 - 한글 파일 등 |

| Picture Analyzer | * 이미지 파일에 담긴 EXIF 정보 분석 모듈 |

| Keyword Search | * 키워드 검색 모듈 - 모듈 옵션 설정에서 Select Keyword lists to enable during ingest 항목을 모두 체크 해제하길 권장 - 해당 모듈 자체는 필요하나 옵션에 기재된 항목들에 오탐이 심하게 많은편 - Phone Numbers - IP Addresses - Email Addresses - URLs - Credit Card Numbers |

| Email Parser | * 이메일 파일 분석 모듈 - Mbox - EML - PST 등 |

| Encryption Detection | * 암호화 파일 분석 모듈 - 암호화된 파일에 대한 탐지를 담당하는 모듈이라 볼 수 있음 |

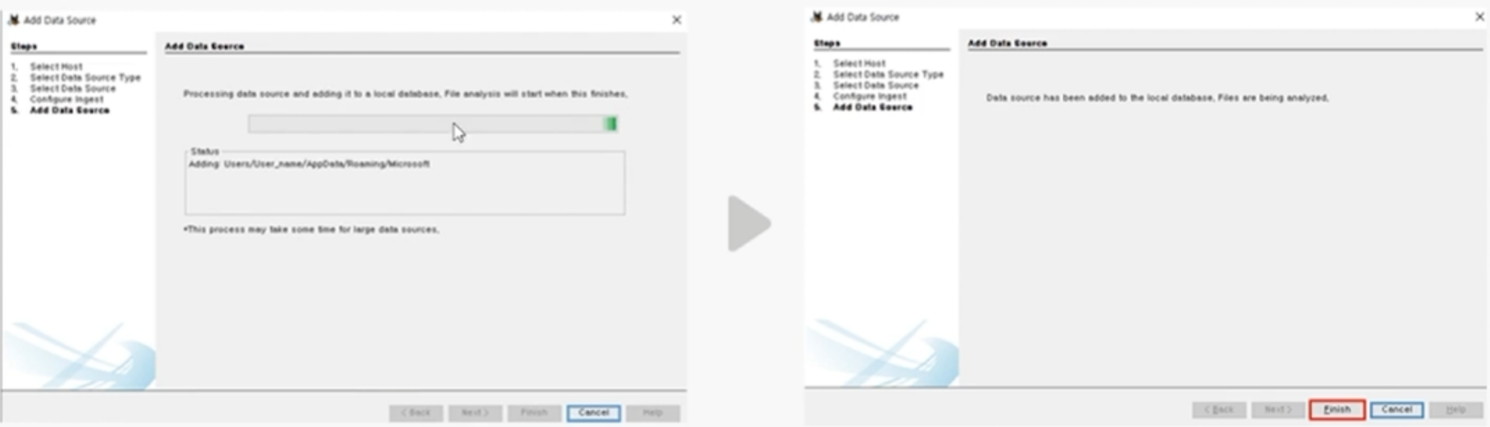

8) Add Data Source

- 증거(기기, 이미지 등)와 선택한 Ingest 모듈(분석 옵션)을 적용하며, 적용이 완료되면 Finish로 진행

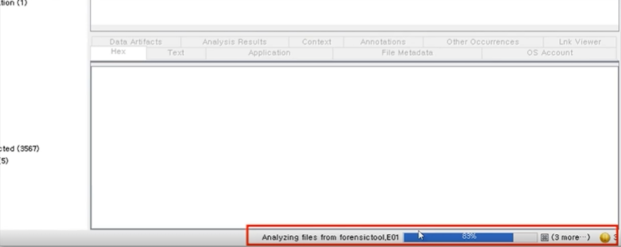

9) Autopsy 내부 분석 시작

- 이후 증거 매체(이미지 등)에서 로딩을 시작하는데, 이건 매체 용량, 추가한 모듈에 따라 필요 시간이 천차 만별이다

- 다만 마지막 로딩 관련해서는 시험을 준비하시는 분들이라면, 낮은 용량의 매체로 Autopsy 사용 학습을 시작하실 것이라 판단된다. (나 또한 그랬다) 다만, 포렌식 시험에 저용량의 매체가 나온다는 보장이 없고, 고용량 매체는 시험 시간 내에 로딩이 끝나지 않을 수 있다. (Encase건 Autopsy건 마찬가지다)

- 즉, FTK Imager에서 수동으로 뒤져야할 수도 있으므로 가능한 많은 악조건을 염두해 두고 시험 준비를 하시길 바란다.

- 이외, Autopsy는 사실 설명할 부분이 거의 없다. 워낙에 UI 자체가 직관적이고 몇번만 눌러본다면 어떤 기능이 있는지 금방 파악이 가능하기 때문이다. (아마 문제는 해당 툴로 뭘 어떻게 확인할지겠지만 그건 매 상황마다 다르니 패스)

- 꾸역꾸역 Hash 값 확인하시고, 생성 시간들 확인하시고... 하면서 하나하나 다 켑처하기는 오버라고 생각한다. 정말 어렵지 않으니 설치 후, 데이터 소스를 본인 드라이브를 E01로 압축 후 로딩해서 테스트 해봐도 무방하다.

(이외 질문이 있다면 환영한다. 댓글 부탁드린다)

'Information Security > Digital Forensic' 카테고리의 다른 글

| [Digital Forensic] LNK Parser (1) | 2024.09.04 |

|---|---|

| [Digital Forensic] File System 복구 (0) | 2024.08.30 |

| [Digital Forensic] FTK Imager (5) | 2024.08.28 |

| Linux Filesystem (0) | 2023.06.28 |

| Windows File System (0) | 2023.06.26 |