- 혹시나 디지털 포렌식 전문가 2급 시험을 준비하는 사람들은 아래 게시물도 추가로 참조하길 바란다

https://isc9511.tistory.com/182

* FTK Imager (잡 설명은 생략)

- 사본 이미지 생성 전용 프로그램

- 정보 제공 수준이 얕다보니 전문 분석은 한계가 있음

(단, 시험과 같이 시간은 제한되어 있는 상태에서 분석 대상의 용량이 커 EnCase 또는 Autopsy 등의 분석 Tool에 업로드 하는 시간이 오래걸리는 경우 FTK Imager를 통해 약식 분석으로도 증거를 찾을 수 있다 - 실제 포렌식 시험에서 이렇게 증거를 탐색하였음)

- 쓰기 방지 프로그램을 별도로 제공하지 않기 때문에 Registry 사전 수정 또는 Encase의 FastBloc SE 설정 후 원본을 연결하고 이미지를 생성하는 과정을 거쳐야 함

- 필자 생각은 모든 포렌식 행위에서 반드시 사용하게 되는 툴이라고 생각함

* 저장 매체 로딩

1) Add Evidence Item 클릭 (이 과정 전, 쓰기 방지하는 것이 필수적)

2) Select Source 선택

- Physical Drive : 물리적으로 연결된 저장 매체 전체를 불러와 복제

- Logical Drive : 지정한 Partition만 복제

- Image File : 이미징 된 파일을 불러와 복제

- Contents of a Folder : 특정 폴더의 내용만을 복제

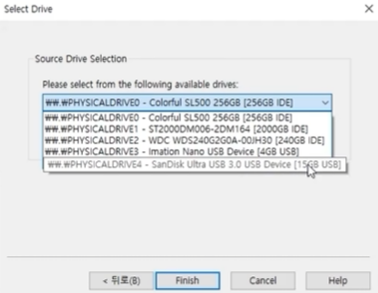

3) Select Drive 선택

- 해당 Case는 Select Source에 따라 출력되는 유형이 조금씩 상이함

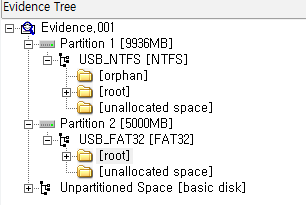

4) 정상 로딩 및 파일 시스템 확인

* 이미지 사본 생성

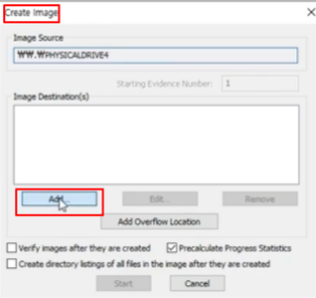

1) Create Disk Image

2) Source Type 선택

3) 이미징 옵션 선택

- Image Type : 이미징하여 출력할 결과 파일의 Type 지정

-> Raw (dd) : 원본 복제 형식 / 파티션 복구 유형 시 사용 (필요한 경우에만 사용 -> 용량이 원본과 동일)

-> E01(EnCase Image File Format) : 압축 이미지 파일로, Encase가 붙었다고 하여 다른 분석 툴에서 사용하지 못하는 것은 아님

-> SMART : Linux 파일 시스템을 위해 설계된 형식으로, 선택적 압축을 통한 순수 비트스트림 유지

-> AFF(Advance Forensic Format) : 독점적 포맷이 아닌, 제대로 분석할 수 없는 디스크 이미지 포맷 생성을 목적으로 함

(일종의 오픈 소스 포맷)

- Evidence Item Information : 생략 가능한 정보로, 이건 보고서 작성, 회사 업무 프로세스에 따라 설정하면 될 것

- 추가 옵션 선택

-> 이미지 생성 폴더 설정

-> 이미지 파일 이름 설정

-> Image Fragment Size (MB) : 파일 분할 단위를 지정하는 것으로 "0" 설정 시, 무분할로 하나의 이미지 파일만 생성

-> Compression : 압축률을 의미하는데, Default인 "6" 값으로 진행해도 무방

-> 암호화 : Use AD Encryption

4) 최종 이미지 파일 및 로그 파일 생성 확인

* FTK Imager 사용 시 필수 확인 정보

- 아래는 특히 포렌식 시험에서 많이 나오기도 하며, 실제 포렌식 행위에서도 다른 툴과 크로스 체크 하는 등 확인이 반드시 필요한 정보들임

- 특히 Sector Count는 파티션이 깨져서 내부 정보를 명확히 확인이 불가능한 경우, RAW(dd) 이미징하여 HxD에서 로딩, MBR과 BR을 확인하여 Hex값을 수정하여 파티션을 복구하는데 사용됨

- 이 외, 정보는 툴 사용을 조금만 하면 이해할 수 있는 수준으로 어렵지 않다, 추가적으로 포렌식 시험에서 FTK Imager는 필수 불가결하게 사용되는 도구이므로 잘 숙지하길 권장한다.

'Information Security > Digital Forensic' 카테고리의 다른 글

| [Digital Forensic] File System 복구 (0) | 2024.08.30 |

|---|---|

| [Digital Forensic] Autopsy (0) | 2024.08.29 |

| Linux Filesystem (0) | 2023.06.28 |

| Windows File System (0) | 2023.06.26 |

| [Digital Forensic] Memory Analysis with Volatility3 (0) | 2023.05.20 |