반응형

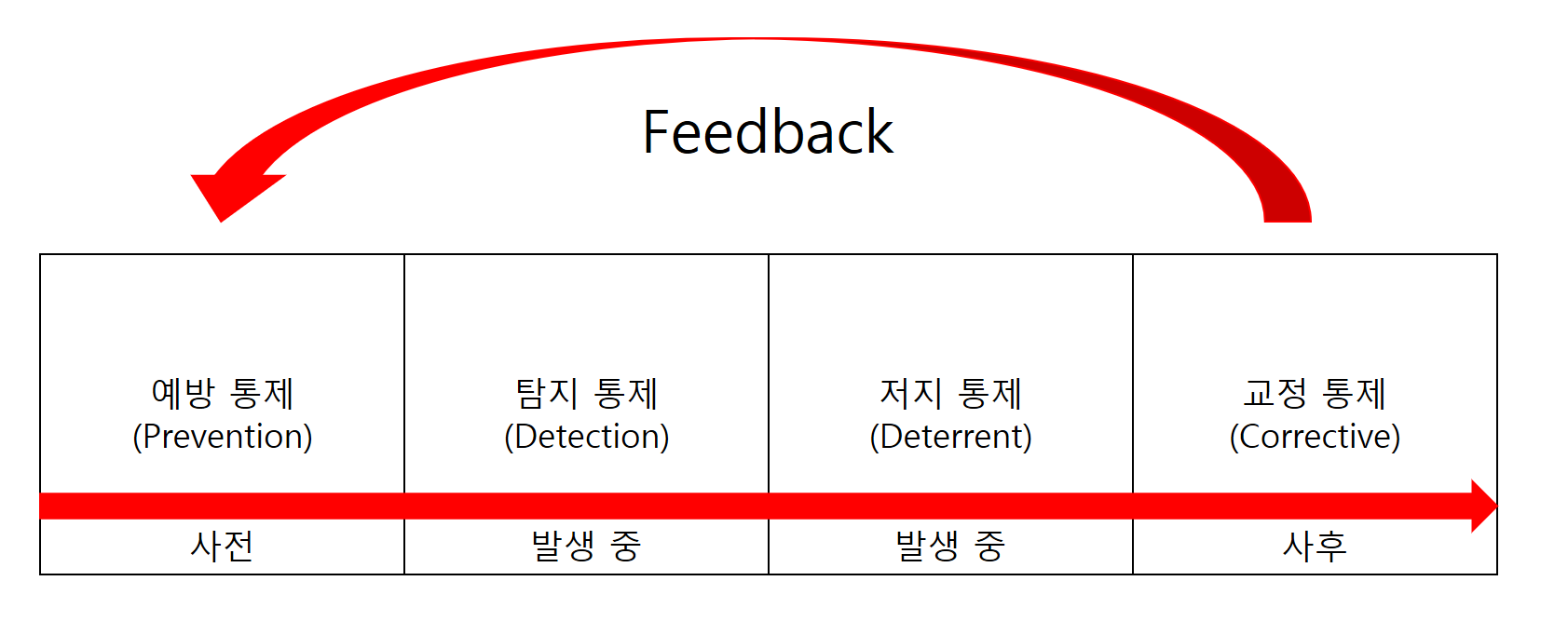

* SAC : 모든 공격을 사전 통제할 수 없기 때문에, 조직의 정보 보호 수준을 유지 및 향상하기 위해 조직, 인력, 프로세스, 기술을 통한 예방, 탐지, 저지, 교정 활동

* SAC 절차

| 단계 | 통제 종류 | 내용 | 예 |

| 사전 | 예방(Preventive) 통제 | 문제/사고를 사전에 방지 | FW, 암호화, WIPS, IAM, AAA, DRM 보안 정책 수립, 보안 서약서, 업무 분리, 보안 경비, 출입통제, 자물쇠 등 |

| 발생 중 | 탐지(Detective) 통제 | 위협을 탐지, 발생을 보고 | IDS, Audit Log, ESM, SIEM, 모니터링, 탐지 센서, 경보 등 |

| 저지(Deterrent) 통제 | 문제/사고 발생 시, 위협의 통제 조치 보완, 문제점 제거 | DLP, USB 보안, IPS, 필터링, 법/제도 모의훈련, CCTV, 담장, 경보 시스템 등 | |

| 사후 | 교정(Corrective) 통제 | 위협의 영향을 최소화, 근본적 조치 및 원인 파악/정정 | 백신, NAC, BCP 수립, 백업/복구, DRM 센터, UPS, 전력 이중화 등 |

* 전체 분류 기법 (MECE, LISS) : 보통은 예방, 탐지, 저지, 교정, 기술, 관리, 물리와 같이 전체를 누락하지 않고 구분하는 방식

- MECE(Mutually Exclusive Collectively Exhaustive) : 중복, 빠짐없는 전체의 분류 (예- 남자, 여자)

- LISS(Linearly Independent Spanning Set) : 상호 독립적인 중요한 것들의 집합 (예- 10대, 20대, 30대)

반응형

'Information Security > Hacking' 카테고리의 다른 글

| 시큐어 코딩 (Secure Coding) (0) | 2021.01.09 |

|---|---|

| 사이버 표적 공격 역추적 (Advanced Persistent Threat Traceback) (0) | 2021.01.09 |

| Tamper Proofing (0) | 2021.01.07 |

| Honey pot (0) | 2021.01.07 |

| DNS 보안 (0) | 2021.01.07 |