* Windows Forensic : 하기 게시물은 핵심이 되는 Artifact들의 개념, 빠르게 분석할 수 있는 부분들을 위주로 작성

* Artifact : 사용자가 아닌, 시스템이나 프로그램에 의해 생성되는 Metadata

- 증거로써의 활용성이 높음

- 프로그램명

- MAC (Modify / Access / Create) Time

- File Size

- 실행 횟수

- 경로 등

- Windows의 경우 AD (Active Directory) 설정에 따라 PC 자체에 로그 저장 사항이 남지 않는 등의 환경적 요인들에 의해 특정 아티팩트들이 제한적으로 존재할 수 있음

ex) 계정의 로그인 횟수 등

* Windows Artifacts 종류

- 각각의 Artifact는 OS 버전에 따라 위치, 이름 등이 상이할 수 있음

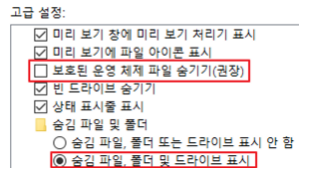

- 폴더 보기 옵션 조절 필수

1) 보호된 운영 체제 파일 숨기기(권장) 체크 해제

2) 숨김 파일, 폴더 및 드라이브 표시 체크

- 아래는 Windows 10 기준의 Artifact

| Artifact 종류 | 내용 |

| USN Journaling (Update Seququence Number) |

* File System Transaction 기록 - 파일에 대한 사용/삭제 흔적 - 시스템에 더 이상 존재하지 않는 파일의 흔적을 발견 하는 등의 목적으로 사용 * 관련 파일 $LogFile : NTFS 로그 파일 $MFT : 파일 시스템 전체 파일에 대한 메타데이터를 보유한 파일 $UsnJrnl\$J : File System에서 변경된 모든 파일의 정보를 추적 * NTFS Log Tracker를 통해 연관 정보들을 Parsing한 상태로 추출 가능 - PC의 전원이 켜져있는 것 만으로도 관련 로그의 증적이 극심 - 특정 작업 전에 추출 후 작업을 진행하기를 권장 - Parsing 결과 원본은 유지한 후, 불필요한 데이터는 소거하며 빠르게 보는 방식을 권장 |

| Recycle Bin | * 휴지통 - 각각의 사용자 계정별로 존재 (단, 처음 파일이나 폴더의 삭제 시 \Recycler가 생성) - \HKLM\software\MS\Windows\CV\Explorer\BitBucket - 단순히 파일 삭제 외, 계정이 존재하는 저장 매체의 타 PC로의 연결 유무 등 확인에도 사용 * Registry Hive 중, Software의 ProfileList와 비교할 시 정보가 명확 * Registry Hive 중, SAM의 SID와, Recycle Bin의 끝 SID를 비교, 매칭 가능 |

| LNK File | * Windows Shortcut (바로가기) - 사용자가 문서나 응용 프로그램을 열거나, 실행하는 경우에 생성 - Volume Type - Volume Label - Volume Serial Number - MAC Time - MAC Address - File Size - 실행 File 또는 응용 프로그램의 실제 경로 확인 가능 |

| JumpList | * 작업 표시줄에서 응용 프로그램의 최근 사용 리스트를 저장 - C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Recent - 문서, 프로그램의 실행 유무 판단 - 자주 사용되는 항목 등을 확인함으로써 사용자의 행위 파악 - 단, 미디어 파일 Type은 Jumplist가 존재하지 않음 |

| Thumbnail | * 이미지 파일 미리보기 - 폴더 내 원본 이미지가 삭제되더라도 Thumbs.db 파일 내에서 발견되기도 함 - 필터링 방식 => 파일명 : ~ cache ~ / 확장자 : .db 로 분석 Tool에서 검색 가능 |

| Windows Event | * Windows 동작 중 발생하는 상태 기록 로그 - 자체 형식으로, Binary Data로 존재 - 시간 기록의 경우, 로컬 Timezone을 따라 로깅 - 로그 종류가 매우 많아서 선별 확인이 필수적 1) Application Log - 각 응용 프로그램에 의한 이벤트 기록 - 응용 소프트웨어에서 Custom 프로그래밍 가능 2) Security Log - 감사 정책에 따른 이벤트 기록 3) System Log - WinOS 시스템 전용 이벤트 기록 이외, 다수의 추가 로그들이 존재 |

| PageFile | * Swap Area : 가상 메모리 내용을 임시로 디스크에 저장 - 임시로 저장하기 때문에 휘발성이 강함 - %SystemDrive%pagefile.sys |

| Hiberfil.sys | * 최대 절전모드가 설정 된 OS에 존재 - 빠른 재시작을 위해 메모리를 파일 형태로 저장한 파일 - 마지막 이벤트 발생 당시의 상황이 기록 |

| index.dat | * Webcache.dat으로 웹 Artifact를 의미 - Temporary Internet Files : 웹 서버로부터 불러온 임시 파일 - Cookies : 세션 쿠키 정보 - History : 사용자 접속 기록, 검색어(Decoding 필요), 로컬 파일 접속 기록 등 * 웹 히스토리는 데이터가 비교적 제한적 ex) 메일에 어떤 파일이 첨부 되었는지, 누구한테 발송했는지 등은 확인이 제한적 |

| 핵심 Registry Hive | * Windows OS의 설정 정보를 담고 있는 파일 - 단시간에 수집과 확인이 필요할 시, C:\Windows\System32\Config 경로에서 복사 1) System : 하드웨어 드라이버 및 구성 정보 - 별도의 Tool 또는 Registry Viewer로 보길 권장 - Windows Forensic 수행 시, 시간대(Timezone) 정보가 차이날 수 있으므로, 확인이 필수 - TimeZoneInformation, USBSTOR 등의 핵심 정보 보유 - 시간 관련 정보는 Registry 항목보다, SetupAPI가 더 정확함 (SetupAPI = 하드웨어 장치 관련 정보 저장 / Registry = OS 시스템 정보 연관) 2) SAM : 사용자 계정, SID 획득 등 - 단, SAM에 존재하더라도, Users 경로에 폴더가 존재하지 않는 경우, 계정 생성 후 로그인을 하지 않은 계정일 수 있음을 판별 해야함 3) Security : 감사 및 권한 정보 4) Software : 시스템 기본 정보, 응용 프로그램 정보 - OS Version, OS 설치 일자, 주 사용자 등 - CurrentVersion, ProfileList(RecycleBin과 비교), Uninstall 등 |

| NTUSER.DAT | * Windows OS 사용자별 계정 프로필 정보가 포함된 파일 - C:\Users\사용자 계정별 폴더 |

| Prefetch | * 윈도우 부팅과 프로그램 실행 속도 개선을 목적으로한 메모리 관련 요소 - \Windows\Prefetch - 형식 : <filename>-<hash>.pf - 최종 실행 시간, 실행 횟수, 실행 위치, 볼륨 정보, 프로세스 이름 등의 확인이 가능 - 별도 설치없이, 폴더에서 즉시 실행이 가능한 무설치 프로그램의 분석에 특히 용이 |

| Shell Bag MRU (Most Recent Used) |

* Windows OS 파일 탐색기 사용 이력에 대한 기록 - 최근에 사용된 압축 파일, 폴더, 드라이브 정보를 저장 - 폴더 접근의 흔적에 대한 추적에 주로 사용 - 특정 경로에 대한 접근 과정에 대한 이력으로 볼 수 있음 (단, 100% 로깅은 불가) |

| File Signature | * 임의 확장자 변경에 대한 추적 - 단, 변경이 되더라도 파일이 삭제되면 Signature 자체 로그는 남지 않을 수 있음 |

* 빨간색 글씨는 급하면 최소한 이거라도 건져서 분석해라는 의미...

* 사용 Tool

1) NTFS Log Tracker : USN Jurnaling을 확인하기 위해 지정 Artifact들을 선택하여 Parsing하여, 파일의 사용, 삭제 흔적 등에 사용되는 Tool

- Export된 CSV 파일은 TimeStamp를 세밀하게 변경하여 불필요한 데이터를 소거하며 분석 진행을 권장

(PC 스펙에 따라 엑셀에 부하가 굉장히 많이 갈 수 있음)

2) FTK Imager : 무료로 사용할 수 있는 Tool로, 특히 Disk Image 파일에 대한 분석에 용이하게 사용 가능

- 지정 Disk Image 내에서 파일 Export 기능, TimeStamp 식별과 MAC 확인 등 용이하게 사용

- Recycle Bin에 해당하는 끝 부분 SID와 SAM Registry Hive의 SID 비교 가능

* Windows Forensic 자가 학습 방법

- NIST CFReDS(Computer Forensic Reference Data Sets) 실습 수행

- 실습은 시나리오 기반으로 상세한 설명과 정답이 존재

- Case별로 주요 Artifact의 위치와 확인 방법 학습에 매우 유용

'Information Security > Digital Forensic' 카테고리의 다른 글

| Windows File System (0) | 2023.06.26 |

|---|---|

| [Digital Forensic] Memory Analysis with Volatility3 (0) | 2023.05.20 |

| [Digital Forensic] Linux Forensic (2) | 2023.05.19 |

| [Digital Forensic] Digital Forensic Concept summary (0) | 2023.05.15 |

| 디지털 포렌식 (Digital Forensic) (0) | 2021.02.07 |